Authentication

307x Tipe DOCX Ukuran file 0.02 MB Source: mahasiswa.yai.ac.id

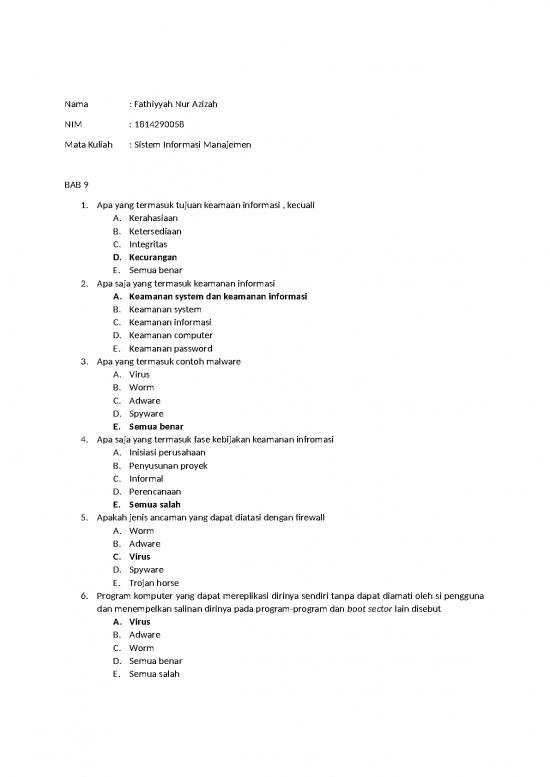

Nama : Fathiyyah Nur Azizah

NIM : 1814290058

Mata Kuliah : Sistem Informasi Manajemen

BAB 9

1. Apa yang termasuk tujuan keamaan informasi , kecuali

A. Kerahasiaan

B. Ketersediaan

C. Integritas

D. Kecurangan

E. Semua benar

2. Apa saja yang termasuk keamanan informasi

A. Keamanan system dan keamanan informasi

B. Keamanan system

C. Keamanan informasi

D. Keamanan computer

E. Keamanan password

3. Apa yang termasuk contoh malware

A. Virus

B. Worm

C. Adware

D. Spyware

E. Semua benar

4. Apa saja yang termasuk fase kebijakan keamanan infromasi

A. Inisiasi perusahaan

B. Penyusunan proyek

C. Informal

D. Perencanaan

E. Semua salah

5. Apakah jenis ancaman yang dapat diatasi dengan firewall

A. Worm

B. Adware

C. Virus

D. Spyware

E. Trojan horse

6. Program komputer yang dapat mereplikasi dirinya sendiri tanpa dapat diamati oleh si pengguna

dan menempelkan salinan dirinya pada program-program dan boot sector lain disebut

A. Virus

B. Adware

C. Worm

D. Semua benar

E. Semua salah

7. Apa yang dimaksud dengan risiko keamanan informasi

A. Potensi output yang tidak diharapkan dari pelanggaran keamanan informasi oleh

ancaman keamanan informasi

B. Potensi output yang diharapkan dari pelanggaran keamanan informasi oleh ancaman

keamanan informasi

C. Orang, organisasi, mekanisme, atau peristiwa yang memiliki potensi untuk

membahayakan sumber daya informasi perusahaan

D. Semua benar

E. Semua salah

8. Ada berapa fase penyusunan kebijakan keamanan

A. 1

B. 2

C. 3

D. 4

E. 5

9. Mekanisme yang diterapkan baik untuk melindungi perusahaan dari risiko atau untuk

meminimalkan dampak risiko tersebut pada perusahaan jika risiko tersebut terjadi adalah

pengertian dari

A. Perencanaan

B. Perlindungan

C. Pengamanan

D. Pengendalian

E. Semua benar

10. Fungsi dari firewall adalah

A. Penyaring dan penghalang yang membatasi aliran data ke dan dari perusahaan

tersebut dan internet.

B. Penyaring dan penghalang yang membatasi aliran darah ke dan dari perusahaan

tersebut dan internet.

C. Memisahkan situs Web perusahaan dengan jaringan internal perusahaan yang berisikan

data sensitif dan sistem informasi.

D. Pengendalian yang menjadi satu di dalam sistem dan dibuat oleh para penyusun sistem

selama masa siklus penyusunan sistem.

E. Mekanisme yang diterapkan baik untuk melindungi perusahaan dari risiko atau untuk

meminimalkan damak risiko tersebut pada perusahaan jika risiko tersebut terjadi.

BAB 10

1. Tradisi kepercayaan mengenai prilaku yang benar dan yang salah, atau institusi sosial dengan

sejarah dan seperangkat aturan disebut

A. Moral

B. Etika

C. Hukum

D. Kepercayaan

E. Benar semua

2. Etika berasal dari bahasa yunani ethos yang artinya

A. Etiket

B. Karakter

C. Hokum

D. Perilaku

E. Peraturan

3. Setelah Undang-Undang kebebasan informasi (Freedom of Information Act) diterapkan,

pemerintah federal merencanakan Undang-Undang Privasi Komunikasi Elektronik (Electronic

Communication Privasi Act) pada tahun

A. 1968

B. 1976

C. 1986

D. 1985

E. 1970

4. Pada tahun 1984, Kongres Amerika Serikat memperkuat Undang-Undang mengenai penggunaan

komputer dengan mengeluarkan peraturan-peraturan yang secara khusus diterapkan pada

kejahatan computer yaitu

A. UU Keamanan Komputer Usaha Kecil dan Pendidikan

B. UU Keamanan Komputer Usaha Besar dan Pendidikan

C. UU Akses Palsu dan Kejahatan serta Penipuan Melalui Komputer

D. A dan B benar

E. A dan C benar

F. Salah semua

5. Pada bulan Juli 1988, Pengadilan Banding Federal Amerika Serikat (U.S.Court of Appeals for the

Federal Circuit) memutuskan bahwa proses bisnis harus dipatenkan. Kasus ini kemudian dikenal

dengan

A. State street decision

B. Small business computer

C. Counterfeit access device

D. Computer frand and abusr act

E. Education act

6. Memberitahu individu dan organisasi, baik di dalam dan di luar perusahaan, akan nilai-nilai etis

yang dianut perusahaan tersebut adalah tujuan

A. Etika

B. Audit etika

C. Program etika

D. Nilai etis

E. Kredo perusahaan

7. Etika komputer sebagai analisis sifat dan dampak sosial teknologi komputer serta perumusan

dan justifikasi dari kebijakan-kebijakan yang terkait untuk penggunaan teknologi tersebut secara

etis merupakan pengertian etika computer menurut

A. James H. Moor

B. Bambang Pamungkas

C. James Porter

D. Ali Baba

E. Albert Einsten

8. Perhatikan informasi dibawah ini!

I. Kelenturan secara logis

II. Faktor transformasi

III. Faktor ketidaktampakan

IV. Faktor resiko

V. Kelenturan badan

Mana yang termasuk dalam tiga alasan utama dibalik minat masyarakat yang tinggi terhadap

etika computer

A. I , II , dan IV

B. I , II , dan III

C. II dan IV saja

D. II dan III saja

E. V saja

9. Richard O. Mason menciptakan akronim PAPA untuk merepresentasikan empat hak dasar

masyarakat yaitu

A. Privacy , Accuracy , Property , Accessibility

B. Privacy , Money , Property , Accessibility

C. Privacy , Accuracy , Property , Access

D. Privacy , Accuracy , Property , Accessibility

E. Public , Accuracy , Property , Accessibility

10. Audit yang memiliki tugas untuk memvalidasi efektivitas produksi operasional

A. Audit keuangan

B. Audit finansial

C. Audit berkelanjutan

D. Audit operasional

E. Audit produksi operasional

BAB 11

1. Tindakan memilih diantara berbagai alternatif solusi pemecahan masalah disebut

A. Pemutusan keputusan

B. Pembuatan keputusan

C. Penyelesaian masalah

D. Penyelesaian keputusan

E. Keputusan

2. Menurut Herbert A. Simon proses pemecahan masalah dengan menggambarkan empat tahapan,

yaitu

A. Aktivitas intelijen

B. Aktivitas perancangan

C. Aktivitas pemilihan

D. Aktivitas pengkajian

no reviews yet

Please Login to review.